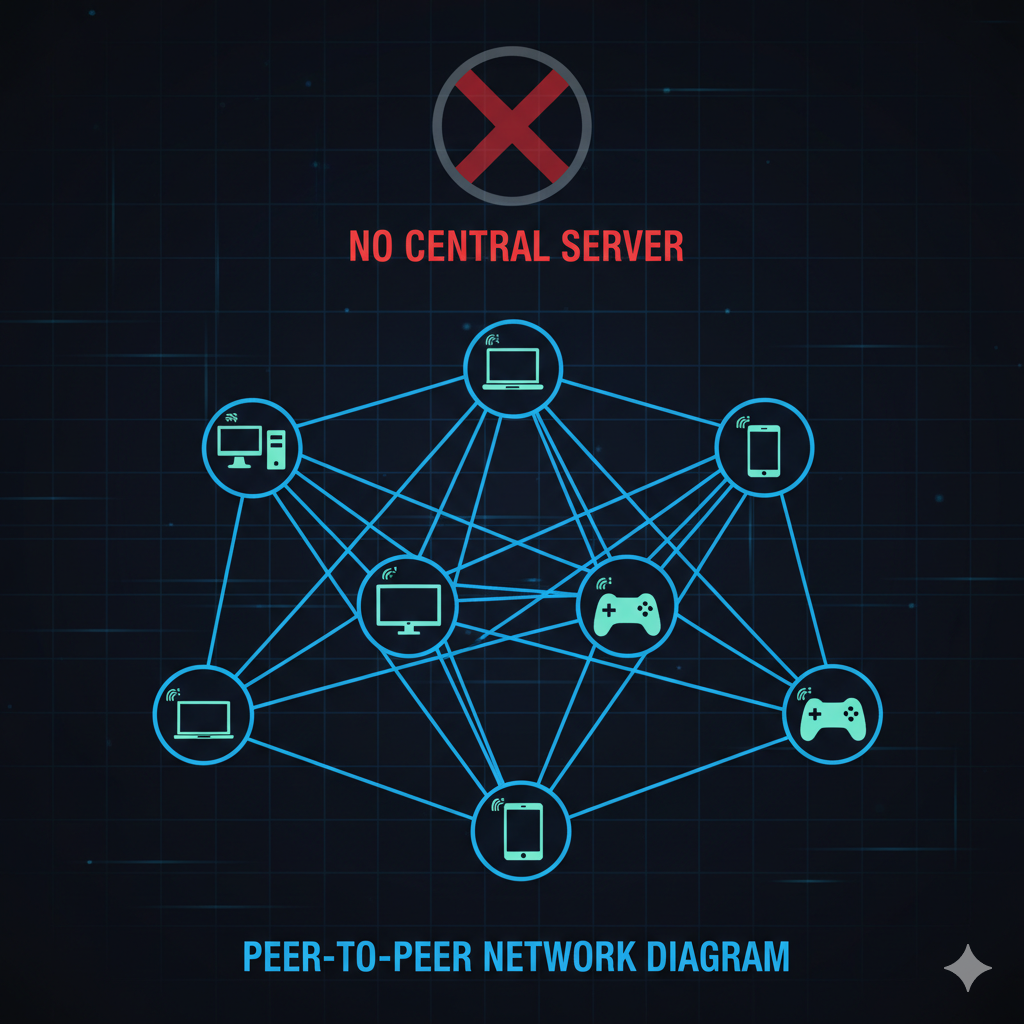

Połączenie P2P (peer-to-peer) to technologia sieciowa umożliwiająca bezpośrednią komunikację między urządzeniami bez konieczności korzystania z centralnego serwera. W architekturze peer-to-peer, każde urządzenie może jednocześnie pełnić rolę klienta i serwera, tworząc zdecentralizowaną sieć, w której dane przepływają bezpośrednio między użytkownikami.

Ta technologia zrewolucjonizowała sposób wymiany informacji w internecie, znajdując zastosowanie w różnorodnych obszarach – od wymiany plików przez protokół BitTorrent i uTorrent, po nowoczesne aplikacje WebRTCumożliwiające rozmowy wideo w czasie rzeczywistym, systemy monitoringu wizyjnego czy nawet DeFi w świecie kryptowalut.

Historia i ewolucja technologii P2P

Początki technologii peer-to-peer sięgają lat 80. XX wieku, ale prawdziwy przełom nastąpił wraz z rozwojem internetu. Pierwsze popularne zastosowanie P2P to Napster w 1999 roku, który umożliwiał wymianę plików muzycznych między użytkownikami bez centralnego przechowywania danych.

Ewolucja P2P doprowadziła do powstania protokołu torrent, który znacznie poprawił efektywność wymiany dużych plików przez dzielenie ich na mniejsze fragmenty. BitTorrent stał się standardem w tej dziedzinie, a klienty takie jak uTorrent zyskały ogromną popularność wśród użytkowników.

Współcześnie technologia P2P znalazła nowe zastosowania w kontekście Web 3.0, gdzie zdecentralizowane aplikacje (dApps) wykorzystują peer-to-peer do tworzenia niepodlegających cenzurze platform komunikacyjnych i finansowych.

Jak działają połączenia peer-to-peer?

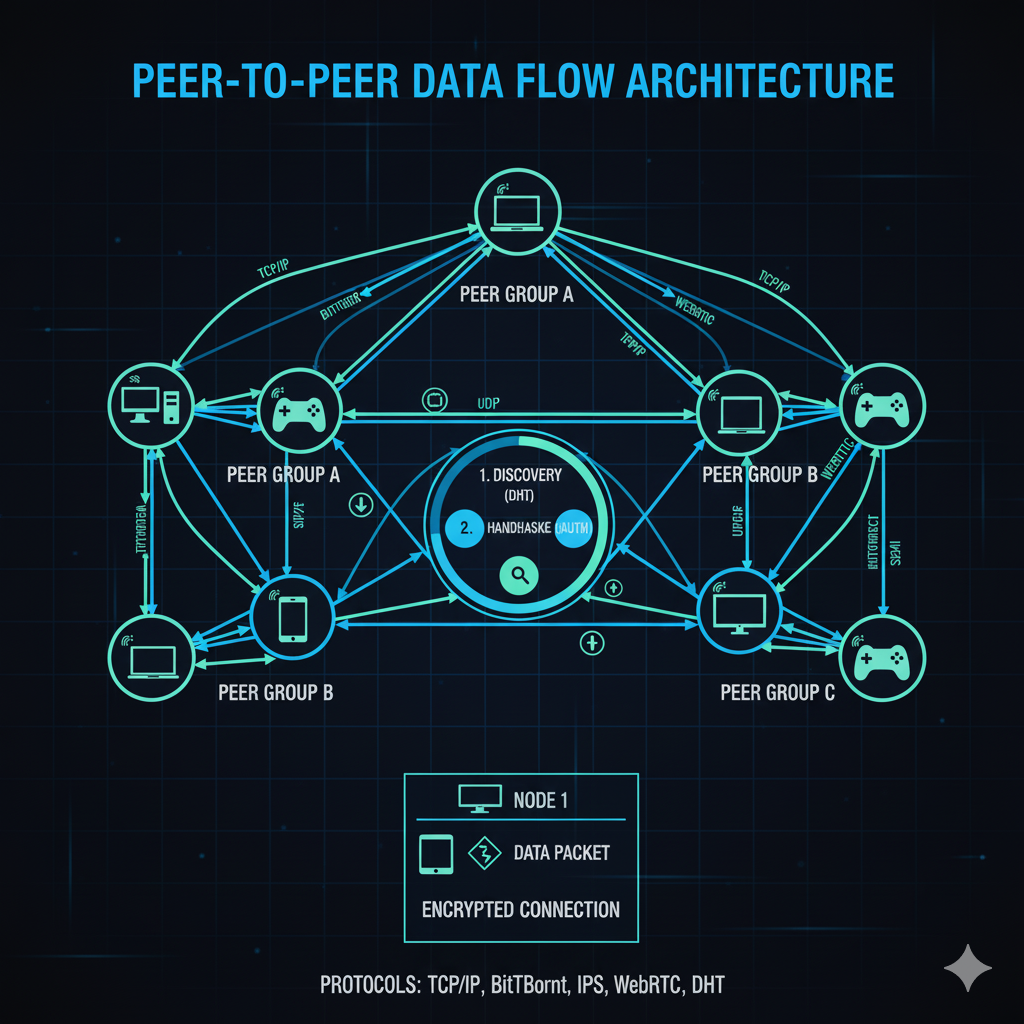

Podstawą działania P2P jest eliminacja centralnego punktu zarządzania. Każdy węzeł w sieci może inicjować połączenia z innymi węzłami, udostępniać zasoby i przetwarzać żądania. Proces komunikacji obejmuje kilka kluczowych etapów: wykrycie innych węzłów w sieci, nawiązanie bezpośredniego połączenia oraz wymianę danych.

W kontekście WebRTC proces jest bardziej złożony ze względu na obecność NAT (Network Address Translation). Tutaj kluczową rolę odgrywają serwery STUN i TURN. STUN (Session Traversal Utilities for NAT) pomaga urządzeniom wykryć swój publiczny adres IP, podczas gdy TURN (Traversal Using Relays around NAT) służy jako ostateczność, gdy bezpośrednie połączenie P2P nie jest możliwe.

Implementacje takie jak coTURN zapewniają infrastrukturę niezbędną do prawidłowego funkcjonowania aplikacji WebRTC, umożliwiając komunikację nawet przez złożone konfiguracje sieciowe.

Technologie i protokoły używane w P2P

Protokół BitTorrent wykorzystuje mechanizm „tit-for-tat”, gdzie użytkownicy wysyłający więcej danych otrzymują priorytet przy pobieraniu. System seedów i leechers zapewnia ciągłą dostępność plików w sieci.

WebRTC implementuje P2P dla komunikacji w czasie rzeczywistym, wykorzystując ICE (Interactive Connectivity Establishment) do negocjacji optymalnej ścieżki połączenia. Protokoły RTP i SRTP zapewniają niezawodną transmisję audio i wideo.

W systemach monitoringu IP technologia P2P umożliwia bezpośredni dostęp do kamer przez aplikacje takie jak Bitvision czy XMEye Pro. Monitoring bezprzewodowy wykorzystuje P2P do transmisji obrazu z kamer bez konieczności skomplikowanej konfiguracji sieciowej.

Specjaliści z e-security.com.pl podkreślają, że systemy CCTV z funkcją P2P oferują detekcję ruchu i nagrywanie w pętli z możliwością zdalnego dostępu przez smartfony.

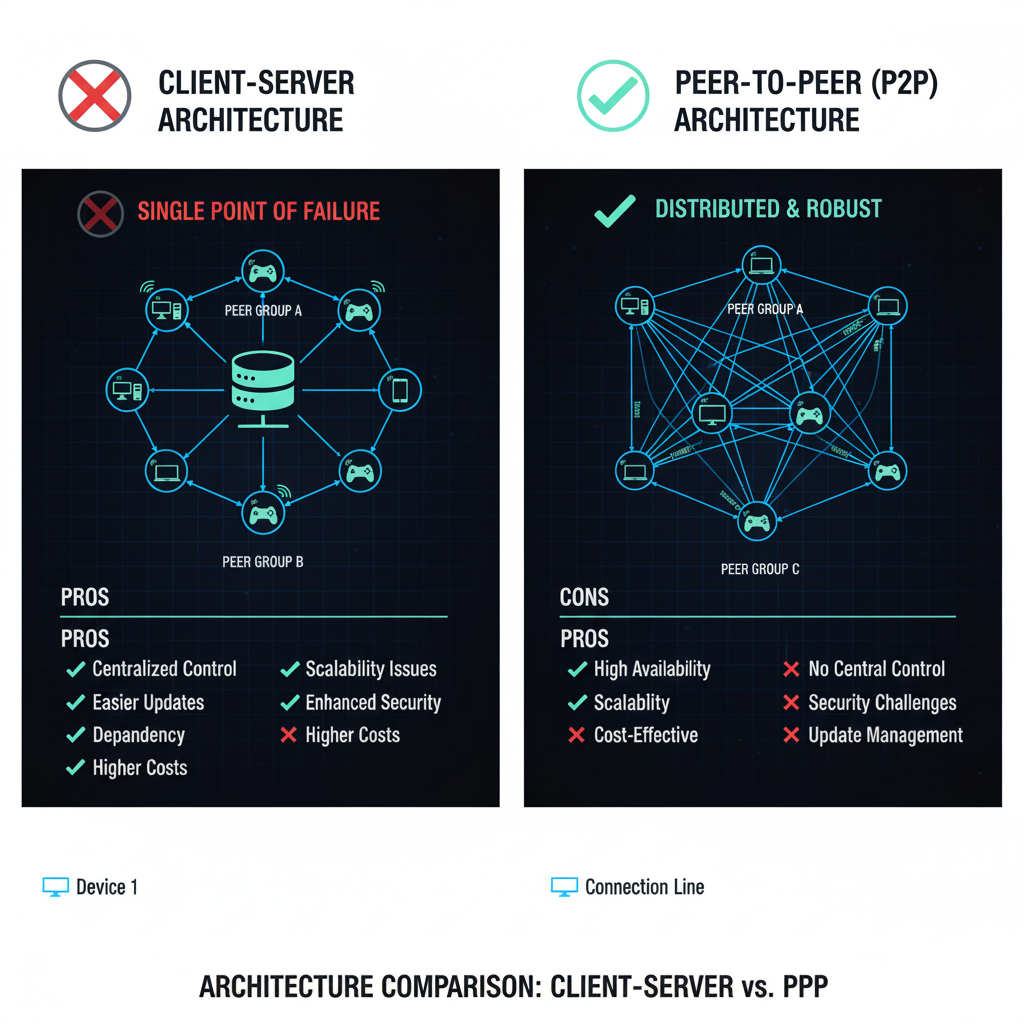

Zalety i wady bezpośrednich połączeń P2P

Zalety technologii P2P obejmują przede wszystkim eliminację pojedynczego punktu awarii – awaria jednego węzła nie wpływa na funkcjonowanie całej sieci. Skalowalność jest naturalna, ponieważ każdy nowy użytkownik zwiększa jednocześnie pojemność sieci. Redukcja kosztów infrastruktury wynika z braku konieczności utrzymywania centralnych serwerów.

Wady to przede wszystkim bezpieczeństwo – brak centralnej kontroli utrudnia monitorowanie i filtrowanie malware. Wydajność może być nieprzewidywalna, zależna od dostępności i możliwości innych węzłów. Złożoność technicznaimplementacji P2P jest znacznie wyższa niż tradycyjnych rozwiązań client-server.

Eksperci z NAPAD.PL zwracają uwagę, że w systemach monitoringu IP wybór między P2P, publiczny adres IP czy VPN zależy od wymagań bezpieczeństwa i złożoności instalacji.

Popularne zastosowania połączeń P2P

Wymiana plików pozostaje najbardziej rozpoznawalnym zastosowaniem P2P. Protokoły torrent umożliwiają dystrybucję dużych plików oprogramowania, aktualizacji systemów czy treści multimedialnych.

Komunikacja w czasie rzeczywistym poprzez WebRTC napędza aplikacje takie jak Discord, Skype czy przeglądarki internetowe umożliwiające połączenia wideo bez instalacji dodatkowego oprogramowania.

Systemy monitoringu wykorzystują P2P do uproszczenia instalacji. Kamery sieciowe IP z funkcją P2P można skonfigurować bez znajomości konfiguracji routera czy telewizji przemysłowej.

Blockchain i kryptowaluty bazują na P2P do utrzymania zdecentralizowanych ksiąg transakcji. DeFi wykorzystuje tę technologię do tworzenia finansowych aplikacji niezależnych od tradycyjnych instytucji.

Bezpieczeństwo w bezpośrednich połączeniach Peer-to-Peer

Bezpieczeństwo P2P wymaga szczególnej uwagi ze względu na brak centralnego punktu kontroli. VPN często jest rekomendowanym rozwiązaniem dla użytkowników korzystających z sieci P2P, zapewniając dodatkową warstwę szyfrowania i anonimowości.

ProtonVPN z siedzibą w Szwajcarii oferuje specjalne serwery dla ruchu P2P, jednak niektóre serwery blokują taki ruch ze względu na przepisy lokalne. ProtonMail jako firma-matka zapewnia spójną politykę prywatności dla wszystkich swoich usług.

Netia w swoich materiałach edukacyjnych podkreśla ryzyko ataków DoS w sieciach P2P oraz zagrożenia związane z malware. Bezpieczny Internet to usługa oferowana przez dostawców takich jak Netia dla ochrony przed zagrożeniami w sieci.

Aspekty prawne technologii P2P

Kwestie prawne związane z P2P są złożone i różnią się między jurysdykcjami. Sama technologia P2P jest legalna, jednak jej wykorzystanie do dystrybucji materiałów chronionych prawem autorskim może naruszać przepisy.

W kontekście monitoringu wizyjnego należy uwzględnić przepisy RODO dotyczące przetwarzania danych osobowych. Systemy alarmowe wykorzystujące P2P muszą spełniać lokalne wymogi dotyczące zabezpieczeń.

Przyszłość P2P – Web3, IoT i blockchain

Web 3.0 opiera się w dużej mierze na technologiach P2P, tworząc zdecentralizowany internet niezależny od kontroli wielkich korporacji. Blockchain jako technologia P2P umożliwia tworzenie smart contracts i aplikacji decentralizowanych.

Internet rzeczy (IoT) wykorzystuje P2P do komunikacji między urządzeniami bez konieczności przesyłania danych przez zewnętrzne serwery. Rozwój 5G i internetu światłowodowego zapewnia infrastrukturę niezbędną dla efektywnego działania aplikacji P2P.

W budownictwie również pojawia się terminologia P2P – łącznik HTC-P2P od firmy Hilti służy do połączeń panel-to-panel w konstrukcjach z CLT (Cross Laminated Timber), pokazując uniwersalność skrótu P2P w różnych branżach.

FAQ – najczęstsze pytania dotyczące Peer-to-peer

Czy korzystanie z P2P jest legalne? Sama technologia P2P jest w pełni legalna. Problemy prawne mogą powstać przy udostępnianiu materiałów chronionych prawem autorskim.

Czy P2P jest bezpieczne? Bezpieczeństwo zależy od implementacji. Korzystanie z VPN i aktualizowanego oprogramowania znacznie zwiększa bezpieczeństwo.

Dlaczego niektóre serwery ProtonVPN blokują ruch P2P? Ze względu na lokalne przepisy prawne w krajach, gdzie znajdują się serwery. ProtonVPN oferuje dedykowane serwery P2P w jurysdykcjach przyjaznych tej technologii.

Jak działa P2P w systemach monitoringu? Kamery łączą się bezpośrednio ze smartfonem użytkownika przez internet, eliminując potrzebę konfiguracji routera czy publicznego adresu IP.

Czy P2P wpływa na prędkość internetu? Może wpływać na przepustowość, szczególnie podczas uploadowania danych. Większość aplikacji pozwala na ograniczenie wykorzystywanej przepustowości.

Bibliografia:

- Netia – „Sieć peer to peer (P2P) – co to jest?” – Netia.pl

- NAPAD.PL – „P2P, Publiczny adres IP czy VPN?” – FAQ Security Systems

- Consdata – „Czy wiesz, że WebRTC korzysta z serwera STUN” – Jakub Goszczurny

- e-security.com.pl – „Zdalny podgląd z kamer za pomocą P2P”

- nafalinauki.pl – „P2P – co to jest i jak działa?”

- RFC 5245 – Interactive Connectivity Establishment (ICE)

- RFC 3489 – STUN – Simple Traversal of User Datagram Protocol (UDP)