W świecie, gdzie cyberataki stają się coraz bardziej wyrafinowane, a firmy przechowują krytyczne dane w chmurze, rola pentestera nabrała kluczowego znaczenia. To profesjonaliści, którzy myślą jak hakerzy, ale działają po stronie dobra. Ich misja? Znajdowanie słabości w systemach, zanim zrobią to prawdziwi cyberprzestępcy.

Pentesting, czyli testowanie penetracyjne, to systematyczne badanie systemów informatycznych w celu identyfikacji luk bezpieczeństwa. W codelivery.eu rozumiemy wagę tego procesu – każda aplikacja, którą tworzymy, przechodzi przez rygorystyczne testy bezpieczeństwa.

Kim jest pentester?

Pentester to specjalista od cyberbezpieczeństwa, który przeprowadza kontrolowane ataki na systemy informatyczne w celu wykrycia podatności. W przeciwieństwie do złośliwych hakerów, pentesterzy działają z pełną zgodą właścicieli systemów i mają na celu poprawę bezpieczeństwa.

Główne cechy dobrego pentestera

Ciekawość i wytrwałość: Pentester musi mieć naturalne skłonności do dociekania i nie poddawać się przy pierwszych trudnościach.

Znajomość technologii: Głęboka wiedza o systemach operacyjnych, sieciach, bazach danych i aplikacjach webowych.

Myślenie analityczne: Umiejętność łączenia faktów i wyciągania logicznych wniosków z pozornie niepowiązanych informacji.

Etyka zawodowa: Bezwzględne przestrzeganie zasad etycznego hackingu i poufności danych klienta.

Główne obszary działania pentestera

Testowanie aplikacji webowych

Pentesterzy badają aplikacje internetowe pod kątem klasycznych luk bezpieczeństwa, takich jak SQL injection, Cross-Site Scripting (XSS) czy nieprawidłowa autoryzacja.

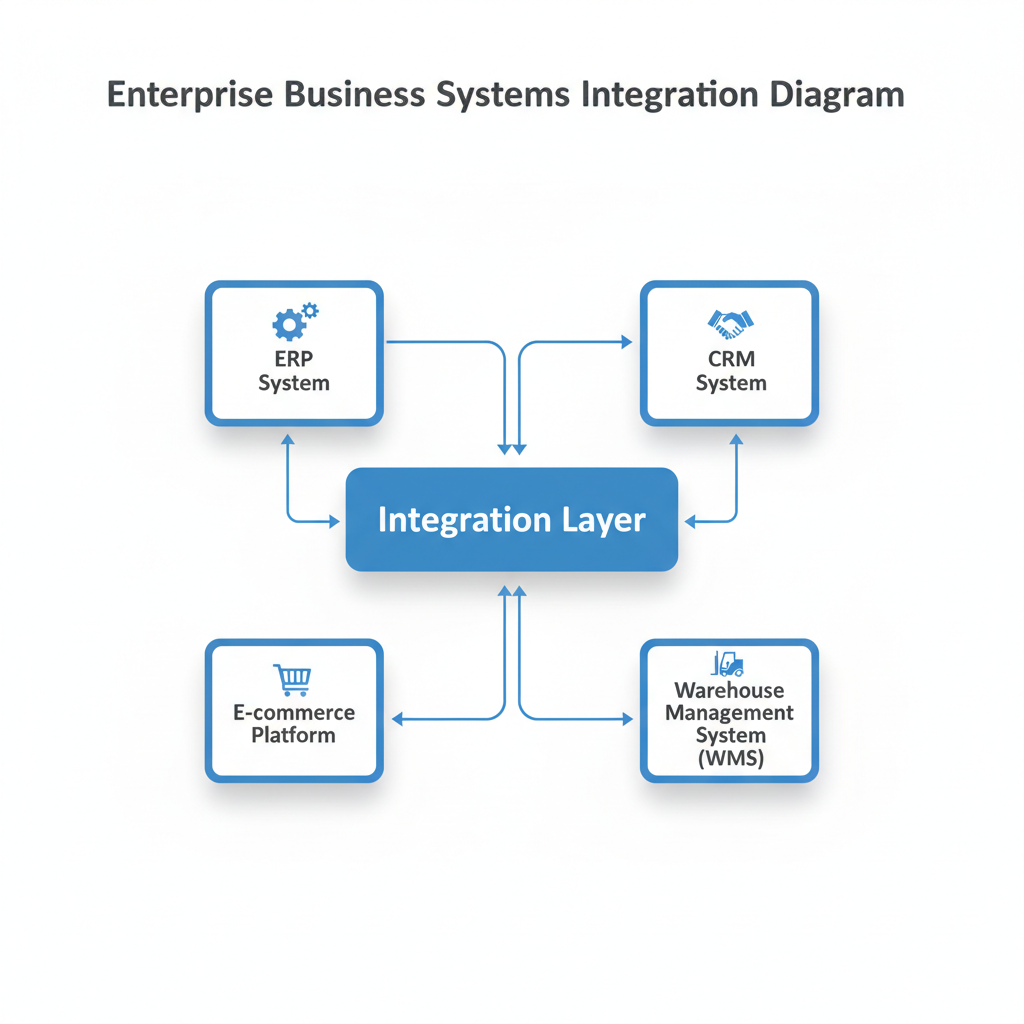

Testowanie infrastruktury sieciowej

Analiza konfiguracji serwerów, routerów, switchy i innych urządzeń sieciowych. Sprawdzanie, czy nie ma otwartych portów czy niepotrzebnych usług.

Testowanie aplikacji mobilnych

Z rosnącą popularnością smartfonów, coraz więcej ataków skierowanych jest na aplikacje mobilne. Pentesterzy badają zarówno kod aplikacji, jak i sposób komunikacji z serwerami.

Red Team vs Blue Team

Niektórzy pentesterzy uczestniczą w symulacjach ataków, gdzie „czerwony zespół” próbuje włamać się do systemów, a „niebieski zespół” ich broni.

Testowanie inżynierii społecznej

Badanie, czy pracownicy firmy można manipulować w celu uzyskania dostępu do poufnych informacji lub systemów.

Metodologie i standardy w pentestingu

OWASP Testing Guide

Open Web Application Security Project oferuje kompleksowy przewodnik po testowaniu bezpieczeństwa aplikacji webowych. To podstawowa literatura dla każdego pentestera.

PTES (Penetration Testing Execution Standard)

Standardowa metodologia definiująca siedem faz testowania penetracyjnego, od wstępnego rozpoznania po raportowanie.

NIST Cybersecurity Framework

Ramy opracowane przez National Institute of Standards and Technology, pomagające organizacjom zarządzać ryzykiem cyberbezpieczeństwa.

OSSTMM (Open Source Security Testing Methodology Manual)

Metodologia skupiająca się na naukowym podejściu do testowania bezpieczeństwa.

Narzędzia pentestera

Dystrybucje Linuxa

Kali Linux: Najpopularniejsza dystrybucja zawierająca setki narzędzi do testowania bezpieczeństwa.

Parrot Security OS: Alternatywa dla Kali z naciskiem na prywatność i anonimowość.

BlackArch Linux: Dystrybucja oparta na Arch Linux z ogromnym zbiorem narzędzi bezpieczeństwa.

Narzędzia do skanowania

Nmap: Klasyczne narzędzie do skanowania portów i rozpoznania sieci.

Nessus: Komercyjny skaner podatności z bazą tysięcy znanych luk.

OpenVAS: Darmowa alternatywa dla komercyjnych skanerów podatności.

Narzędzia do testowania aplikacji web

Burp Suite: Proxy do przechwytywania i modyfikowania ruchu HTTP.

OWASP ZAP: Darmowe narzędzie do automatycznego i manualnego testowania aplikacji.

Sqlmap: Automatyczne narzędzie do wykrywania i wykorzystywania SQL injection.

Narzędzia do eksploitacji

Metasploit: Framework zawierający tysiące gotowych exploitów.

Cobalt Strike: Zaawansowane narzędzie do symulacji ataków i post-eksploitacji.

Proces testowania penetracyjnego

Faza 1: Planowanie i rozpoznanie

Pentester rozpoczyna od zrozumienia celu testu, zakresu i ograniczeń. Następnie przeprowadza rozpoznanie pasywne, zbierając informacje o celu bez bezpośredniego kontaktu.

Faza 2: Skanowanie

Aktywne badanie systemów docelowych w celu identyfikacji otwartych portów, uruchomionych usług i potencjalnych podatności.

Faza 3: Uzyskanie dostępu

Próby wykorzystania wykrytych podatności w celu uzyskania nieautoryzowanego dostępu do systemów.

Faza 4: Utrzymanie dostępu

Sprawdzenie, czy atakujący może pozostać w systemie przez dłuższy czas bez wykrycia.

Faza 5: Analiza i raportowanie

Dokumentowanie wszystkich znalezionych podatności wraz z rekomendacjami naprawczymi.

Rodzaje testów penetracyjnych

Black Box Testing

Pentester nie ma żadnej wiedzy o testowanym systemie. Symuluje atak zewnętrznego napastnika, który musi wszystko odkryć samodzielnie.

White Box Testing

Pentester otrzymuje pełną dokumentację systemu, kody źródłowe i dostęp do infrastruktury. Pozwala to na najbardziej gruntowne przetestowanie.

Grey Box Testing

Hybrydowe podejście, gdzie pentester ma ograniczoną wiedzę o systemie. Symuluje atak osoby wewnętrznej lub kogoś, kto uzyskał częściowe informacje.

Wyzwania w pracy pentestera

Ciągłe uczenie się

Świat cyberbezpieczeństwa rozwija się w błyskawicznym tempie. Nowe podatności, narzędzia i techniki ataków pojawiają się nieustannie.

Presja czasowa

Klienci często oczekują szybkich wyników, co może prowadzić do pośpiechu i przegapienia ważnych podatności.

False positives i false negatives

Automatyczne narzędzia często generują fałszywe alarmy lub nie wykrywają rzeczywistych problemów. Doświadczony pentester musi umieć to rozróżnić.

Współpraca z zespołami IT

Nie wszyscy administratorzy i programiści są gotowi na konstruktywną krytykę swoich systemów. Umiejętności komunikacyjne są równie ważne jak techniczne.

Ścieżka kariery pentestera

Poziom junior (1-2 lata doświadczenia)

Podstawowe testy aplikacji webowych, używanie popularnych narzędzi pod nadzorem seniorów, uczenie się metodologii.

Poziom regular (2-5 lat doświadczenia)

Samodzielne przeprowadzanie testów, specjalizacja w wybranych obszarach, first-level management mniejszych projektów.

Poziom senior (5+ lat doświadczenia)

Prowadzenie złożonych projektów, mentoring juniorów, tworzenie własnych narzędzi i metodologii.

Role specjalistyczne

Security architect, red team leader, cybersecurity consultant, researcher w dziedzinie bezpieczeństwa.

Certyfikaty branżowe

Dla początkujących

CEH (Certified Ethical Hacker): Wprowadzenie do etycznego hackingu i podstawowych technik.

Security+: Podstawowy certyfikat CompTIA z dziedziny cyberbezpieczeństwa.

Dla zaawansowanych

OSCP (Offensive Security Certified Professional): Jeden z najbardziej cenionych certyfikatów w branży, wymagający praktycznych umiejętności.

CISSP (Certified Information Systems Security Professional): Certyfikat dla doświadczonych profesjonalistów w dziedzinie bezpieczeństwa.

CISM (Certified Information Security Manager): Skupia się na zarządzaniu programami bezpieczeństwa.

Aspekty prawne i etyczne

Zgoda na testowanie

Przed rozpoczęciem jakiegokolwiek testu, pentester musi uzyskać pisemną zgodę właściciela systemu. Brak takiej zgody może skutkować poważnymi konsekwencjami prawnymi.

Zakres i ograniczenia

Jasne określenie, które systemy mogą być testowane, a które są poza zakresem. Szczególnie ważne w przypadku systemów produkcyjnych.

Poufność danych

Pentesterzy często mają dostęp do wrażliwych informacji klientów. Przestrzeganie zasad poufności jest absolutnie kluczowe.

Odpowiedzialność za szkody

Co się dzieje, jeśli test penetracyjny przypadkowo uszkodzi system produkcyjny? Kwestie ubezpieczeniowe i odpowiedzialności muszą być ustalone wcześniej.

Rynek pracy i wynagrodzenia

Zapotrzebowanie na rynku

Według różnych raportów, brakowało około 3,5 miliona specjalistów cyberbezpieczeństwa na świecie w 2023 roku. Pentesterzy to jedna z najbardziej poszukiwanych grup.

Poziomy wynagrodzeń w Polsce

- Junior pentester: 8,000 – 12,000 PLN brutto

- Regular pentester: 12,000 – 18,000 PLN brutto

- Senior pentester: 18,000 – 30,000 PLN brutto

- Lead/Principal: 25,000 – 40,000+ PLN brutto

Możliwości rozwoju

Praca w firmach konsultingowych, korporacjach, agencjach rządowych lub jako freelancer. Możliwość pracy zdalnej i współpracy z międzynarodowymi klientami.

Przyszłość zawodu pentestera

Automatyzacja i AI

Sztuczna inteligencja coraz częściej wspomaga pentesterów w rutynowych zadaniach, ale ludzka kreatywność i intuicja pozostają niezastąpione.

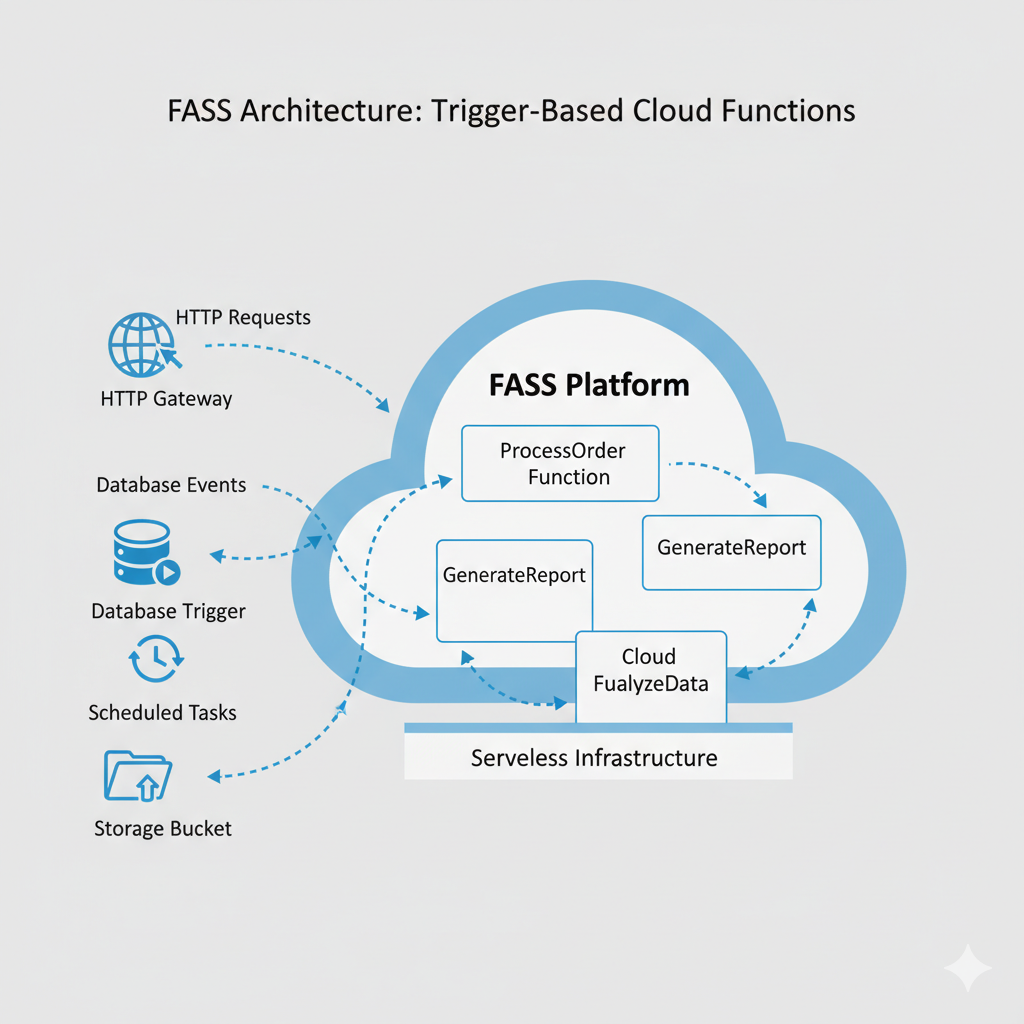

Cloud i DevSecOps

Migracja do chmury i metodologie DevSecOps tworzą nowe wyzwania i możliwości dla specjalistów bezpieczeństwa.

IoT i przemysł 4.0

Internet rzeczy i systemy przemysłowe otwierają nowe obszary dla testowania bezpieczeństwa.

Quantum computing

Nadejście komputerów kwantowych może zrewolucjonizować kryptografię i wymusi nowe podejścia do bezpieczeństwa.

Jak zostać pentesterem?

Krok 1: Podstawy IT

Solidne fundamenty w sieciach, systemach operacyjnych i programowaniu. Bez tego trudno będzie zrozumieć, jak działają ataki.

Krok 2: Nauka podstaw bezpieczeństwa

Kursy online, książki, webinary. Platformy jak Cybrary, Udemy czy Coursera oferują świetne materiały dla początkujących.

Krok 3: Praktyka

Legalne platformy do ćwiczeń jak HackTheBox, TryHackMe, VulnHub pozwalają na bezpieczne testowanie umiejętności.

Krok 4: Certyfikaty

Rozpocznij od podstawowych certyfikatów, stopniowo przechodząc do bardziej zaawansowanych.

Krok 5: Doświadczenie zawodowe

Staże, pozycje junior, wolontariat w projektach open source – wszystko pomaga budować portfólio.

Pentesting w codelivery.eu

W naszej warszawskiej software house rozumiemy, że bezpieczeństwo nie jest opcjonalną funkcją – to fundament każdego projektu. Współpracujemy z doświadczonymi pentesterami na różnych etapach rozwoju aplikacji.

Bezpieczeństwo by design

Już na etapie projektowania uwzględniamy potencjalne zagrożenia i implementujemy odpowiednie zabezpieczenia.

Regularne audyty

Każda aplikacja przechodzi przez testy bezpieczeństwa przed wdrożeniem i regularne audyty po uruchomieniu.

Szkolenia zespołu

Nasi programiści regularnie uczestniczą w szkoleniach z bezpiecznego programowania i najnowszych zagrożeń.

Podsumowanie

Zawód pentestera to fascynujące połączenie technologii, psychologii i detective work. To profesjonaliści, którzy stoją na straży bezpieczeństwa cyfrowego świata, pomagając organizacjom chronić się przed coraz wyrafinowanymi zagrożeniami.

Droga do zostania pentesterem wymaga ciągłego uczenia się, praktyki i rozwoju zarówno umiejętności technicznych, jak i miękkich. Jednak dla osób z odpowiednią motywacją i zainteresowaniem technologią, może to być niezwykle satysfakcjonująca i dobrze płatna ścieżka kariery.

W świecie, gdzie każda firma jest w pewnym stopniu firmą technologiczną, rola pentesterów będzie tylko rosnąć. To profesjonaliści, którzy nie tylko znajdują problemy, ale pomagają je rozwiązać, tworząc bezpieczniejszy cyfrowy świat dla wszystkich.

Bibliografia:

- „The Penetration Testing Execution Standard” – PTES Technical Guidelines

- „OWASP Testing Guide v4.2” – Open Web Application Security Project

- „Penetration Testing: A Hands-On Introduction to Hacking” – Georgia Weidman

- „The Web Application Hacker’s Handbook” – Dafydd Stuttard, Marcus Pinto

- „Metasploit: The Penetration Tester’s Guide” – David Kennedy, Jim O’Gorman

- „Gray Hat Hacking: The Ethical Hacker’s Handbook” – Allen Harper, et al.

- „Network Security Assessment” – Chris McNab

- „Cybersecurity Workforce Study” – (ISC)² 2023